この記事は2022年10月17日 ver0.12.12.32.19904 時点を基に作成しています。

昨日公開されたショートムービーではRyzhyとChepushilaが役者を通して出てきました。

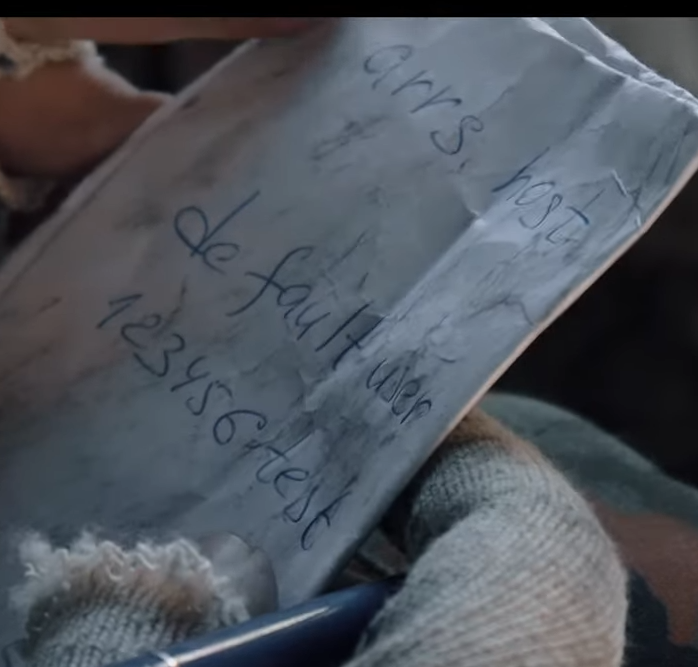

やり取りの中でChepushilaからRyzhへメモが渡されました。

そのメモは現実にリンク(IRL)したサイトがありその中身を読み解くことで次の情報が出てくるようになっています。

中身は読めばわかるものから暗号化されているので復号する必要があるものまで沢山あるようです。

そしてその情報の中には世界各地で隠された手紙入りのボトルの地点も含まれていたようです。

手紙入りのボトルの情報は「2022年10月17日 世界中で見つかっているボトルの情報」に全て日本語訳にして記載しました。

このページでは「2022年10月16日 ショートムービーに関しての日本語訳」で記載しようと思っていたARRSのサイトに関する情報をこちらに分けてまとめていこうと思います。「2022年10月16日 ショートムービーに関しての日本語訳」はひとまずショートムービーの日本語訳にとどめようと思います。

訳している内容は意訳や無理やり訳して意味が通じていないようなものもあるかもしれません。量も多いので時間の都合上雑な翻訳になっているところが多いです。口調の統一や雰囲気が崩れているかもしれません。予めご了承ください。

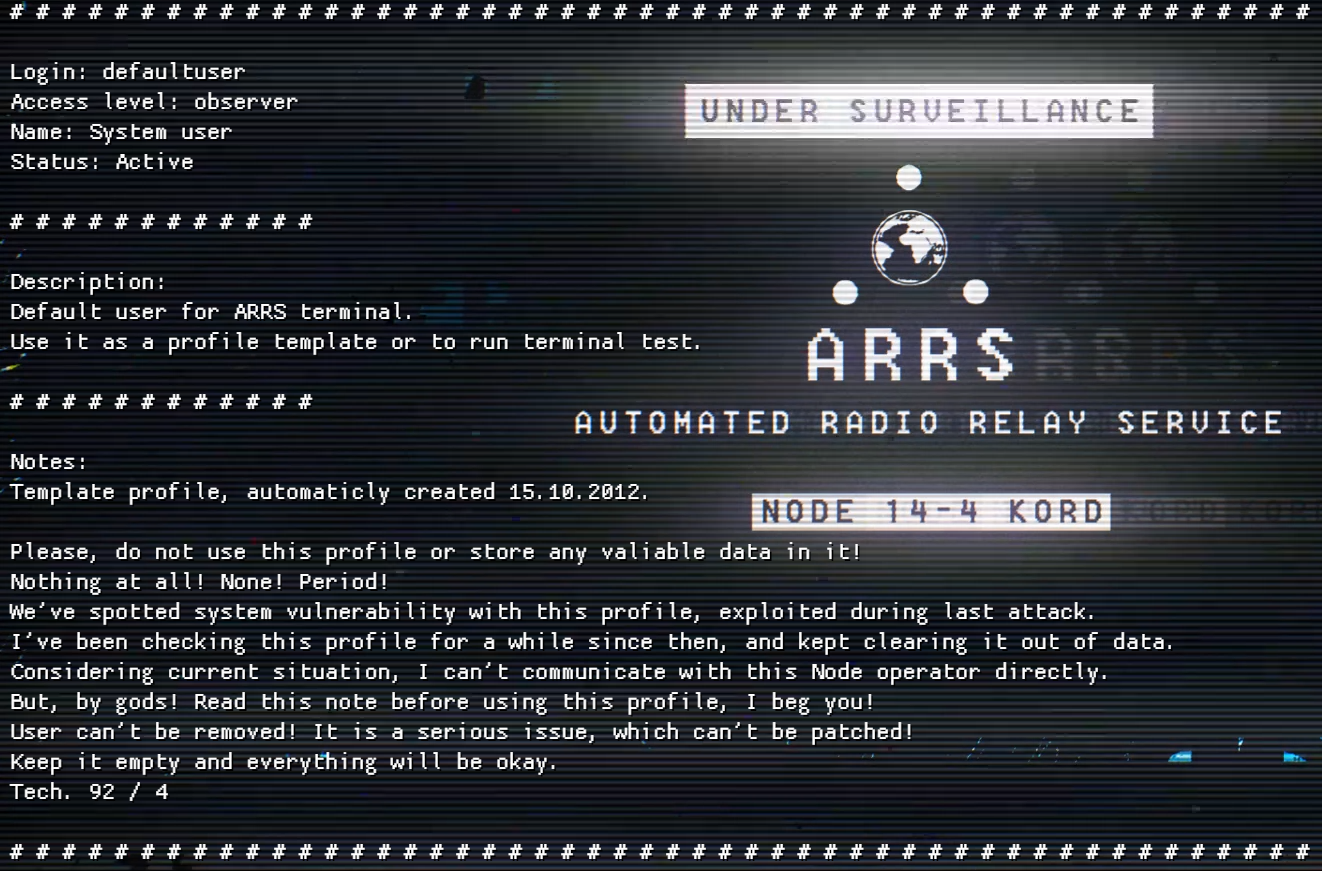

ARRSのサイトに関して

サイトの形はLinuxのターミナルに非常によく似た作りになっています。

使用するコマンドも凝った作りになっています。

前置きはここまでにして使い方を説明します。

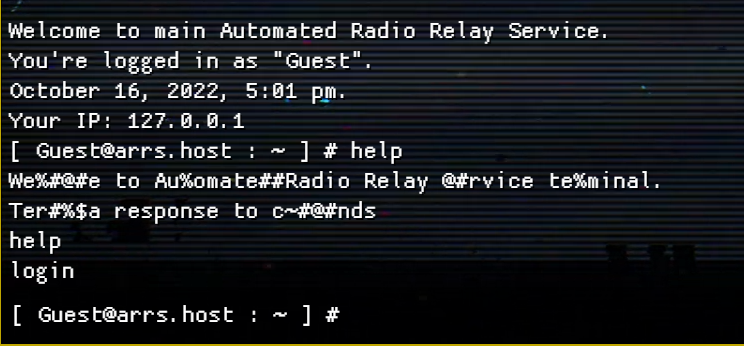

先ほども記載したようにターミナルと同じような使い方のようです。

有効なコマンドを入力することでPCからの返事が返ってくる形になります。

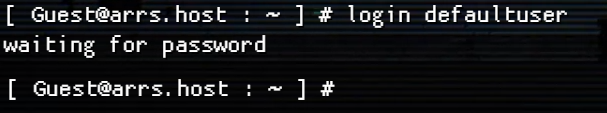

最初の段階ではゲストユーザーになっていますのでログインする必要があります。

まずは使用できるコマンドを知るためにも「help」コマンドを入力します。

すると「Guest」ユーザーの状態で使用できるコマンドは2種類あることが分かります。

- help

- login

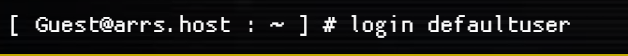

「login」コマンドを使用してログインしましょう。

するとパスワードが求められるのでメモの「123456test」を入力

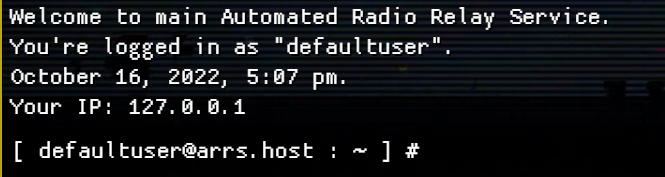

パスワード入力後はページがリロードされ以下のような状態になります。

先ほどの

「[ Guest@arrs.host : ~ ]#」から「[ defaultuser@arrs.host : ~ ]#」になっていることが分かります。ここでdefaultuserでログインが正常にできていることが分かります。

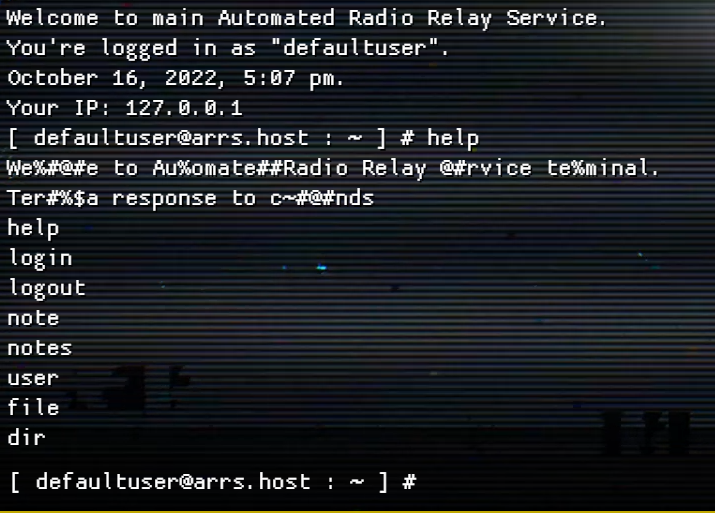

ログインした後にサイドhelpコマンドを実行すると使用できるコマンドが増えていることが分かります。

下の表は上の画像で表示したコマンドの一覧とその説明になります。

| コマンド | コマンドの内容 |

| help | 使用できるコマンドの一覧を表示 |

| login | ログインコマンド 「login + user」で使用 |

| logout | ログインしたユーザをログアウトする |

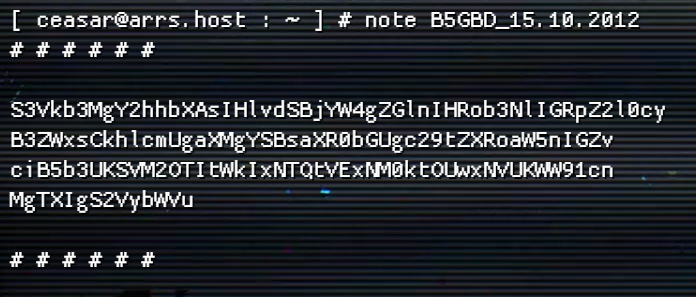

| note | ノートの内容を表示するコマンド 「note + ノート名」で使用 |

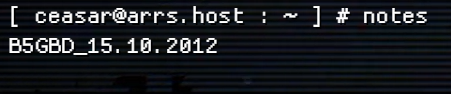

| notes | ノートの一覧を表示するコマンド |

| user | ユーザー情報 ユーザーの利用に関する注意事項の表示 |

| file | ファイルを開くコマンド 「file + ファイル名」で使用 |

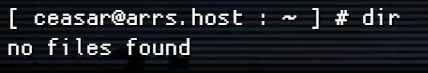

| dir | ディレクトリの中身を表示 (ディレクトリはWindowsで言うところのフォルダ) |

ログイン、フォルダの中身の表示、ファイルの中身の表示、ユーザー情報が主なものになるようです。

基本情報とコマンドの使い方は全てこれが基本になるようです。

以降はネタバレを含む内容になっていますので自分でなぞ解きをしたいのであればこの先の閲覧は避けましょう。

ネタバレまえに

情報のまとめ方を少し悩みました。

結論だけ置いて繋がり(途中経過)が見えないのも少し面白くないので順を追っていく形にしようと思います。

ユーザー一覧

| ユーザー名 | パスワード |

| defaultuser | 123456test |

| observer14-4 | 69w6k73j61m6y69l74w79 |

| rook | lknl8vm8khyrulzz |

| officer20-28 | GF2GQZLZONSWKMRU |

| ceasar | 49s48s47s46s44 |

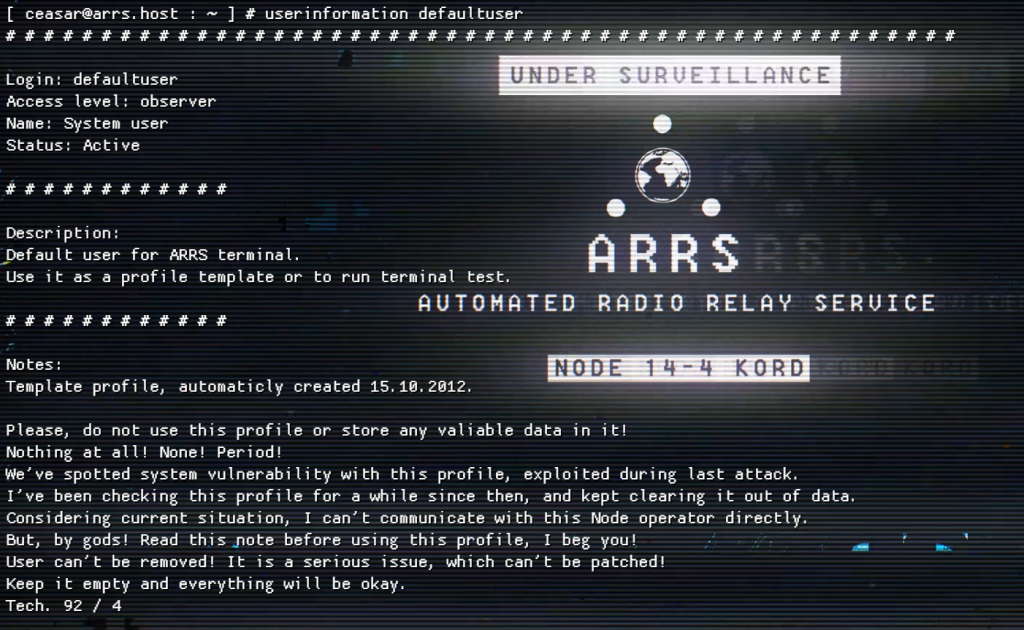

defaultuser

defaultuserはすべての始まりのユーザーです。

昨日公開されたショートムービーの中で登場します。

| username | defaultuser |

| password | 123456test |

ログイン後、user,dir,noteを全て確認後以下のファイルにユーザー名が含まれていることが確認できます。

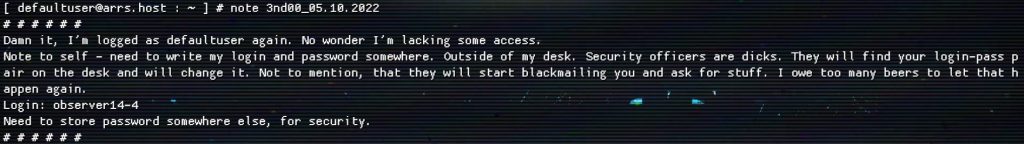

<日本語訳>

くそー、またdefaultuserでログインしてしまった。

どうりでアクセス権がないわけだ。

ログイン名とパスワードをどこかデスク以外の場所に書いておかないと。

警備員はアホだ。

彼らは机の上にあるあなたのログインとパスワードの組合せを見つけ、それを変更するだろう。言うまでもなく、彼らはあなたを脅迫し、物を要求し始めるでしょう。

私はビールを何杯も借りている(飲んでいる?)ので、二度とそんなことはさせません。ログイン:observer14-4 パスワードを別の場所に保存する必要があります、セキュリティのために。

ここから「observer14-4」というユーザー名とパスワードが別の場所にあることが分かります。

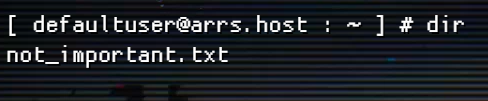

次にパスワードです。パスワードはdirコマンドを使用すると1つのテキストファイルがあることが分かります。

このテキストファイルを「file not_important.txt」で実行すると以下の内容が表示されます。

下側にある文字列がパスワードです。

69w6k73j61m6y69l74w79

これで次のユーザーとパスワードが分かります。

次のユーザーにログインするために一度ログアウトコマンドを実行してログアウトしましょう。

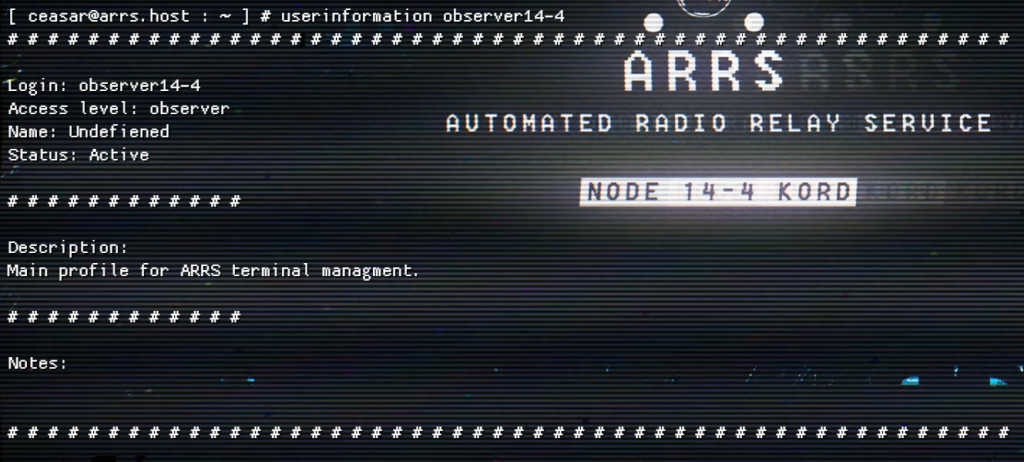

observer14-4

先ほど得た情報からobserver14-4ユーザーでログインをします。

| username | observer14-4 |

| password | 69w6k73j61m6y69l74w79 |

noteは全部で4種類あります。

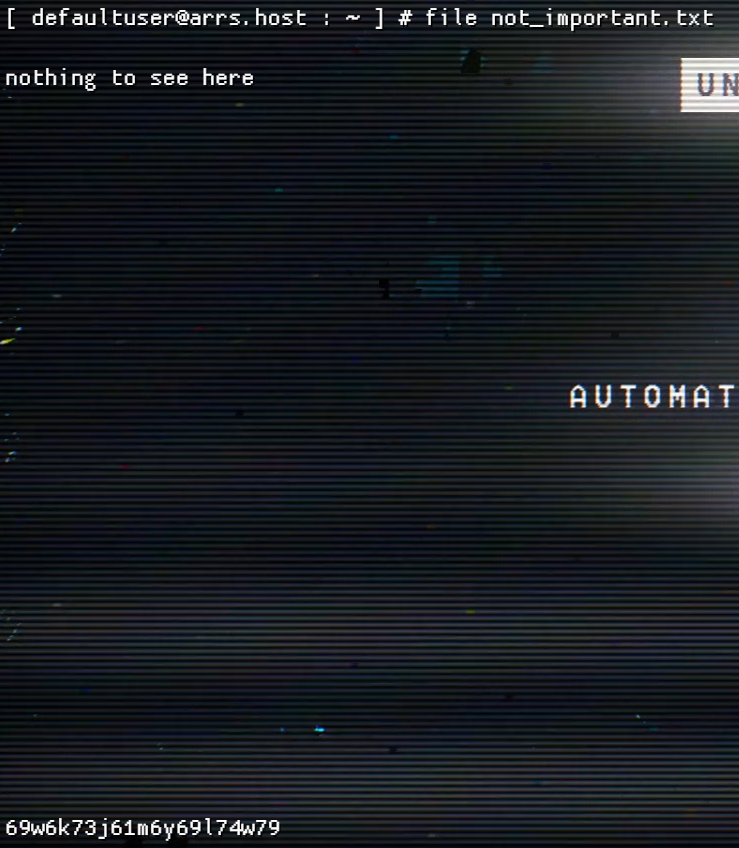

note 1.

新しいパスワードを覚えるのは本当に大変です

どうやって覚えればいいんだ!

defaultuserがあってよかったです。この小さな秘密は、同僚であるペトル(Petr)から守らねばなりません。

バカな顔して、偉そうにして、自分はもっと重要な社員なんだと。この男は大嫌いだ。

彼は、私と違って、翻訳された苗字と同じカスタムユーザー名まで手に入れました!

なんなんだ、こいつは!?

彼は神ではない、ただのオタクだ、私に言わせれば。

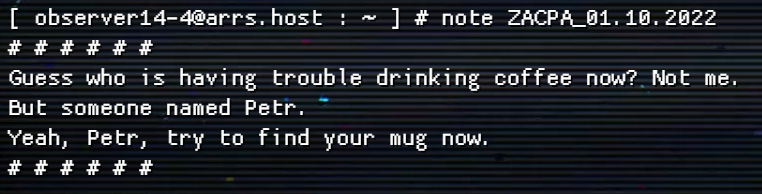

note 2.

今、コーヒーを飲むのに苦労しているのは誰だと思う?

私ではありません。

ペトル(Petr)という人です。

そう、Petr(ペトル)、今すぐマグカップを探してみてください。

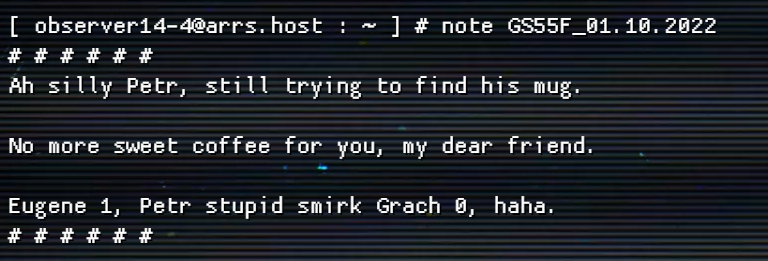

note 3.

ああバカなPetr(ペトル)、まだマグカップを探そうとしてる。

もう甘いコーヒーは飲めませんよ、親愛なる友よ。

ユージン1、ペトル馬鹿笑いグラッチ0、あはは。

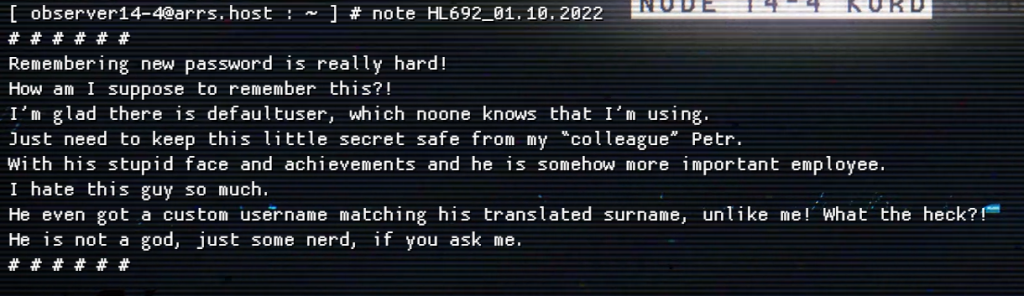

<observer14-4 解法 username>

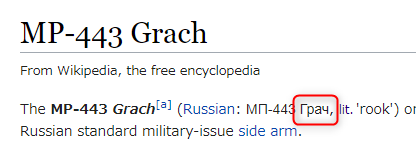

不自然に3行目のみ数字で囲われています。その中で目に付きやすい単語「Grach」これはすぐにゲーム内でも登場しているMP-443が浮かぶと思います。この拳銃はロシアで製造されているので当然ロシア読みがあります。ロシア語では「 Грач」です。

wiki参照元:https://en.wikipedia.org/wiki/MP-443_Grach

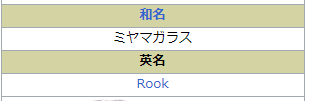

上の赤枠のすぐ横に「lit. ‘rook’」とありますがlitは直訳するとという訳になるようです。

ので直訳はrookと記載されています。

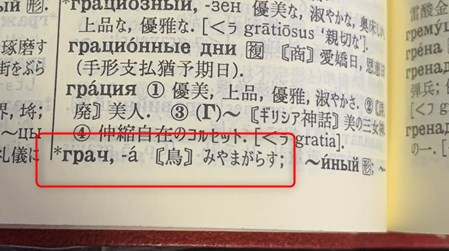

左図のように手持ちの辞書でも調べてみました。意味は「みやまがらす」

みやまがらすをwikiで調べたところ英名は「rook」でした。

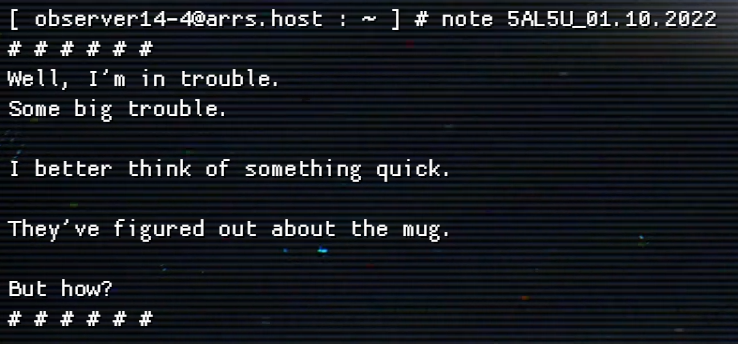

note 4.

さて、私は困ったことになった。

大きなトラブルだ。

早く何か考えないと。

マグカップがバレた。

でもどうやって?

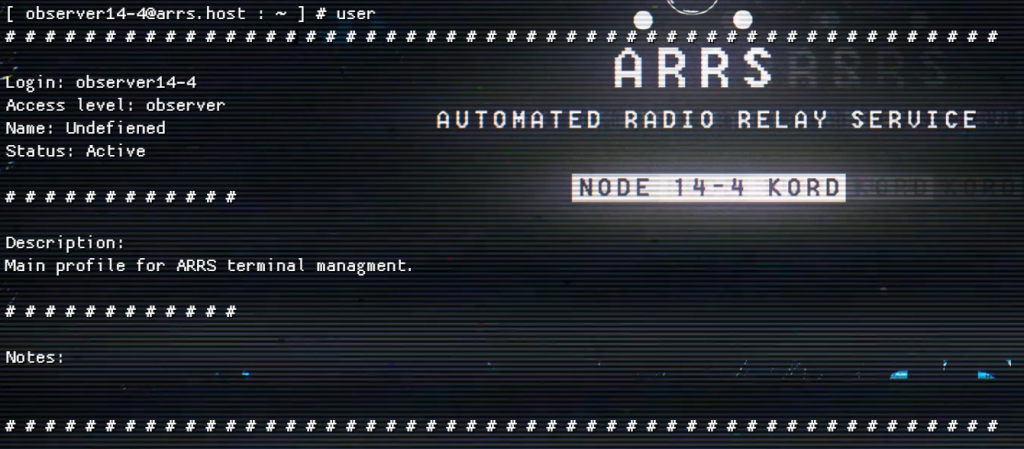

user:observer14-4情報

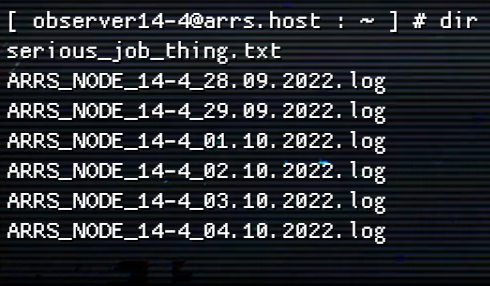

dir:observer14-4情報

serious_job_thing.txt

ARRS_NODE_14-4_28.09.2022.log

ARRS_NODE_14-4_29.09.2022.log

ARRS_NODE_14-4_01.10.2022.log

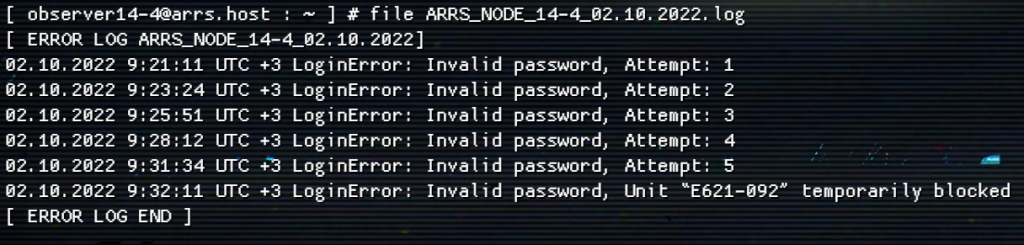

ARRS_NODE_14-4_02.10.2022.log

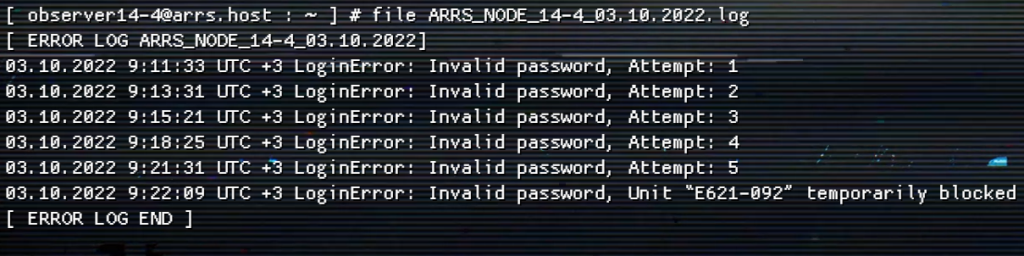

ARRS_NODE_14-4_03.10.2022.log

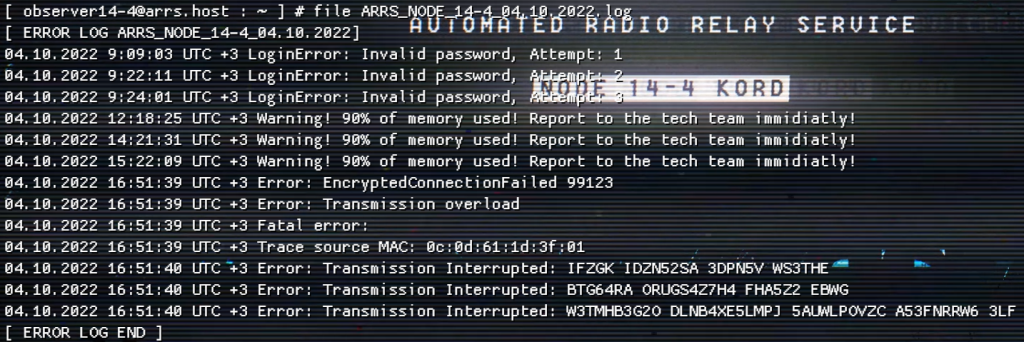

ARRS_NODE_14-4_04.10.2022.log

file:serious_job_thing.txt

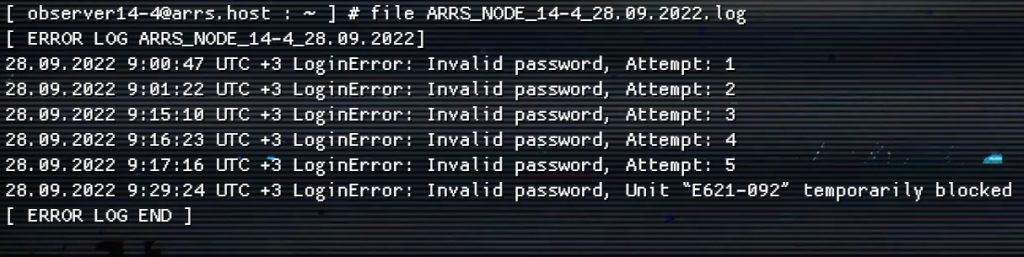

file:ARRS_NODE_14-4_28.09.2022.log

LoginError: Invalid password, Attempt:1

LoginError: Invalid password, Attempt:2

LoginError: Invalid password, Attempt:3

LoginError: Invalid password, Attempt:4

LoginError: Invalid password, Attempt:5

LoginError: Invalid password, Unit “E621-092” temporarily blocked

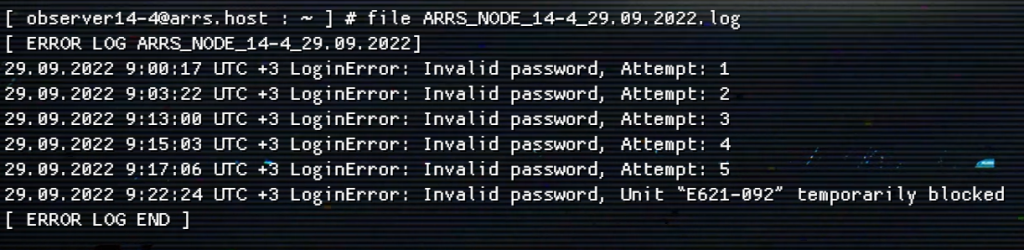

file:ARRS_NODE_14-4_29.09.2022.log

LoginError: Invalid password, Attempt:1

LoginError: Invalid password, Attempt:2

LoginError: Invalid password, Attempt:3

LoginError: Invalid password, Attempt:4

LoginError: Invalid password, Attempt:5

LoginError: Invalid password, Unit “E621-092” temporarily blocked

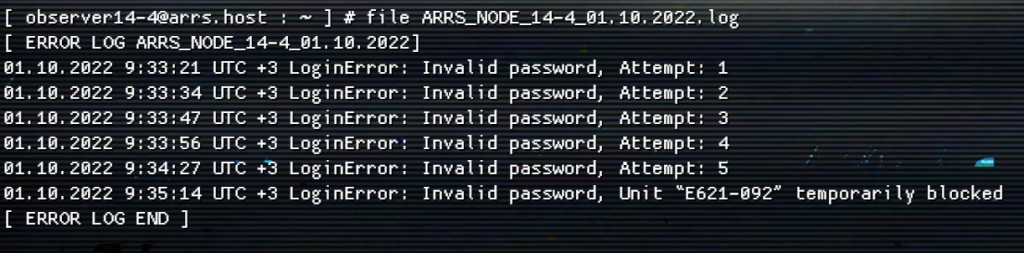

file:ARRS_NODE_14-4_01.10.2022.log

LoginError: Invalid password, Attempt:1

LoginError: Invalid password, Attempt:2

LoginError: Invalid password, Attempt:3

LoginError: Invalid password, Attempt:4

LoginError: Invalid password, Attempt:5

LoginError: Invalid password, Unit “E621-092” temporarily blocked

file:ARRS_NODE_14-4_02.10.2022.log

LoginError: Invalid password, Attempt:1

LoginError: Invalid password, Attempt:2

LoginError: Invalid password, Attempt:3

LoginError: Invalid password, Attempt:4

LoginError: Invalid password, Attempt:5

LoginError: Invalid password, Unit “E621-092” temporarily blocked

file:ARRS_NODE_14-4_03.10.2022.log

LoginError: Invalid password, Attempt:1

LoginError: Invalid password, Attempt:2

LoginError: Invalid password, Attempt:3

LoginError: Invalid password, Attempt:4

LoginError: Invalid password, Attempt:5

LoginError: Invalid password, Unit “E621-092” temporarily blocked

file:ARRS_NODE_14-4_04.10.2022.log

loginError: Invalid password, Attempt:1

loginError: Invalid password, Attempt:2

loginError: Invalid password, Attempt:3

Warning! 90% of memory used! Report to the tech team immidiatly!

Warning! 90% of memory used! Report to the tech team immidiatly!

Warning! 90% of memory used! Report to the tech team immidiatly!

Error: EncryptedConnectionFailed 99123

Error: Transmission overload

Fatal error:

Trace source MAC: 0c:0d:61:1d:3f:01

Error: Transmission Interrupted: IFZGK IDZN52SA 3DPN5V WS3THE

Error: Transmission Interrupted: BTG64RA ORUGS4Z7H4 FHA5Z2 EBWG

Error: Transmission Interrupted: W3TMHB3G2O DLNB4XE5LMPJ 5AUWLPOVZC A53FNRRW6 3LF

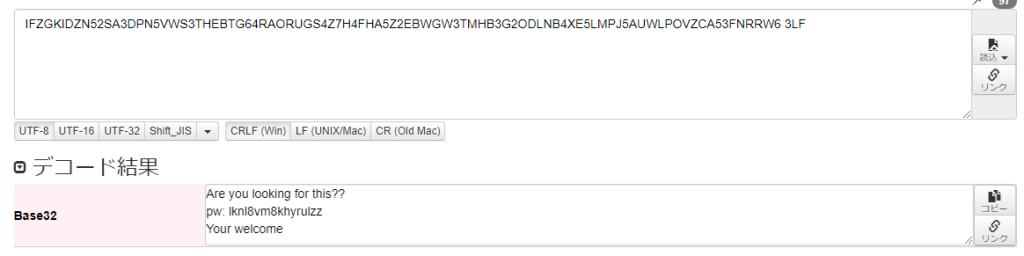

<observer14-4 解法 password>

IFZGK IDZN52SA 3DPN5V WS3THE

BTG64RA ORUGS4Z7H4 FHA5Z2 EBWG

W3TMHB3G2O DLNB4XE5LMPJ 5AUWLPOVZC

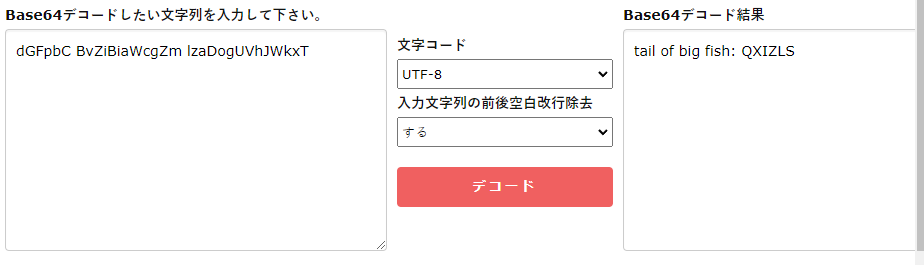

この文字列をBASE32でデコード(復号)

<結果>

Are you looking for this??

pw: lknl8vm8khyrulzz

Your welcome

これで「rook」とそのパスワードが揃いました。

※ちなみに「E621-092」が大量にログインをした形跡が残っていましたが、これは我々一般人のことだと思われます。

rook

| username | rook |

| password | lknl8vm8khyrulzz |

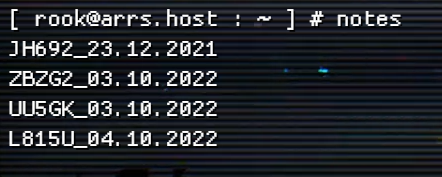

JH692_23.12.2021

ZBZG2_03.10.2022

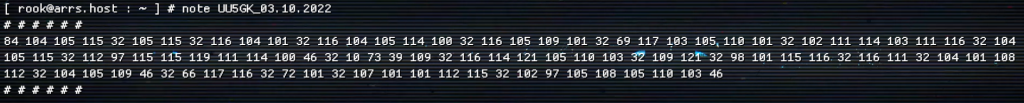

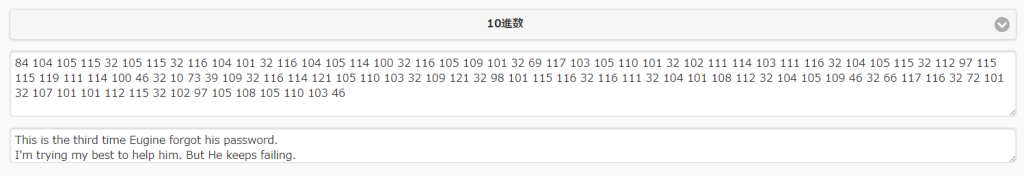

UU5GK_03.10.2022

L815U_04.10.2022

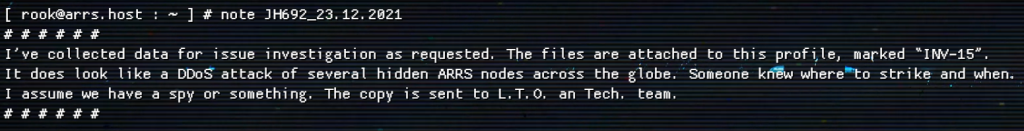

note 1.

I’ve collected data for issue investigation as requested.

The files are attached to this profile, marked “INV-15”.

It does look like a DDoS attack of several hidden ARRS nodes across the globe.

Someone knew where to strike and when.

I assume we have a spy or something.

The copy is sent to L.T.O. an Tech. team.

日本語訳

依頼された問題調査のためのデータを集めました。

ファイルはこのプロファイルに添付され、”INV-15 “と表示されています。

世界中の隠れたARRSノードへのDDoS攻撃のように見えます。

誰かがいつどこで攻撃するか知っていました。

スパイか何かだと思う

コピーをL.T.O.(磁気テープ:記憶媒体の1つ ゲーム内にも登場している)と技術チームに送ります。

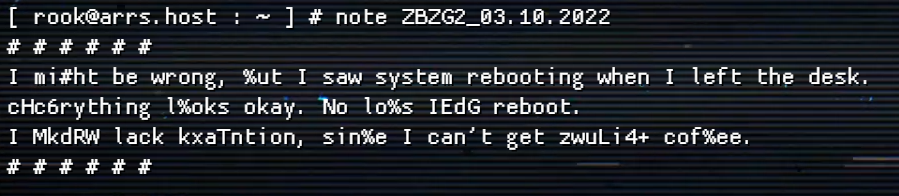

note 2.

I mi#ht be wrong.

%ut I saw system rebooting when I left the desk.

cHc6rything l%oks okay.

No lo%s IEdG reboot.

I MkdRW lack kxaTntion, sin%e I can’t get zwuLi4+ cof%ee.

※出来そうなところをところ穴埋め(文字を置換)してみました。

I mi#ht be wrong.

but I saw system rebooting when I left the desk.

cHc6rything looks okay.

No lo%s IEdG reboot.

I MkdRW lack kxaTntion, sin%e I can’t get zwuLi4+ coffee.

翻訳

間違っているかもしれません。

でも、机を離れるときにシステムが再起動するのを見たんだ。

cHc6rythingは大丈夫そうです。

Lo%s IEdGの再起動はありません。

I MkdRW lack kxaTntion, sin%e I can’t get zwuLi4+ coffee.

※ここが分からないですが記載

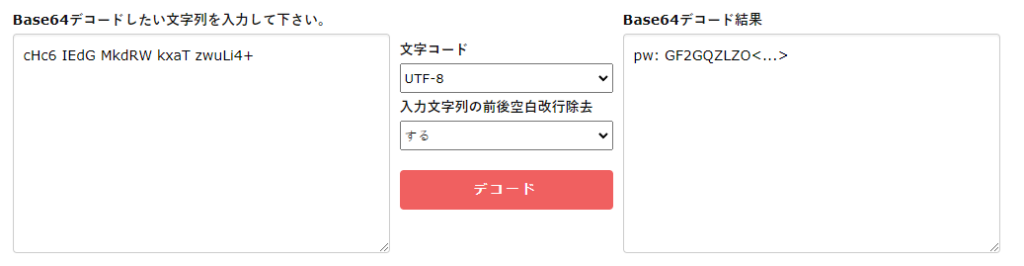

どうも特殊文字(@とか#とかetc)を除くよく分からない文字列(大文字小文字)だけ抽出して結合しそれをBase64でデコードすると意味のある文字列が出るみたいです。以下がその内容です。

抽出した文字列

cHc6 IEdG MkdRW kxaT zwuLi4+

出力された文字列

pw: GF2GQZLZO<…>

<…>の後に何か続きそうですね

<結果>

何かが再起動したのを目撃したようです。

あと「pw: GF2GQZLZO<…>」パスワードのようなものがでてきました。

note 3.

84 104 105 115 32 105 115 32 116 104 101 32 116 104 105 114 100 32 116 105 109 101 32 69 117 103 105 110 101 32 102 111 114 103 111 116 32 104 105 115 32 112 97 115 115 119 111 114 100 46 32 10 73 39 109 32 116 114 121 105 110 103 32 109 121 32 98 101 115 116 32 116 111 32 104 101 108 112 32 104 105 109 46 32 66 117 116 32 72 101 32 107 101 101 112 115 32 102 97 105 108 105 110 103 46

<rook 解法>

・ASCIIから変換した後の文字列(変換は10進数を使用)

以下は変換後の文字列

This is the third time Eugine forgot his password.

I’m trying my best to help him. But He keeps failing.

日本語訳

ユージン(Eugine)がパスワードを忘れたのはこれで3回目。

私は彼を助けようと最善を尽くしている。でも、彼は失敗し続けている。

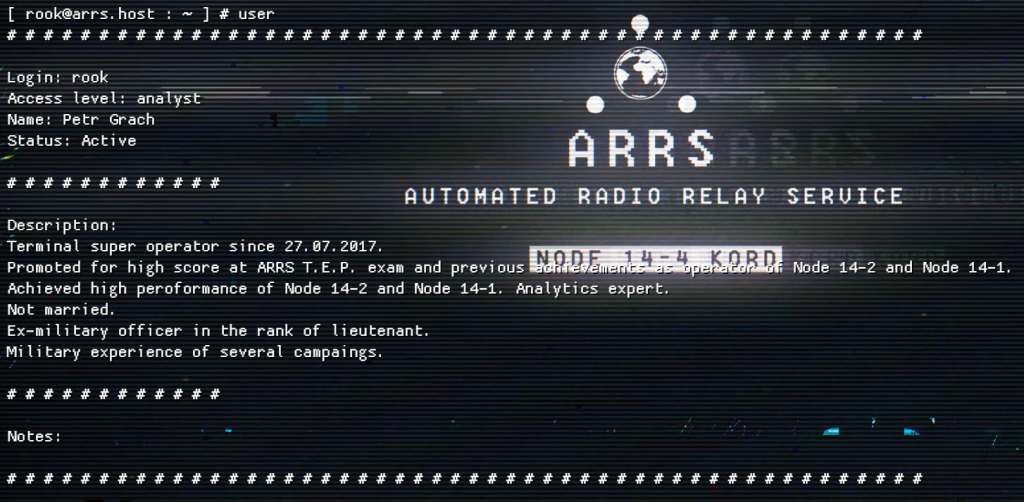

note 4.

I #KRUG#an’t believe Eugine s#KIDCN#le #y mug.

Th#t ex#FTSAZTJ#ains him s1#ONUCYID#irk and stupid jo#QO4QGM3#kes for t#3SEB3UAJ#he last 2ays.

He seem#KAEMRSA2#d like a nic1 pe#LTEA5CATZ#rsone, wh0 la#VKNMESPDEM#cks friends. #F2GCIDDN5Z#ut now, I’m ce#HE5LQORS#tain, he is just dumb.#WIPRA#

<解法>

##で囲まれた大文字の文字列を全て抽出し結合

出来上がった文字列が以下のもの

KRUGKIDCNFTSAZTJONUCYIDQO4QGM33SEB3UAJKAEMRSA2LTEA5CATZVKNMESPDEMF2GCIDDN5ZHE5LQORSWIPRA

この文字列をBASE32でデコード。デコード後に出てきた文字列が以下のもの。

The big fish, pw for w@%@## is : O5SXI<data corrupted>

末尾にデータが破損していると記載があるのでこのままでは使用できなさそう

※後から追記していますがのちに「warden」というアカウントがでてきます。w@%@##と文字数が一致しているます。直訳でwardenのパスワードは「O5SXIxxxxxxx」ということが分かる気がします。

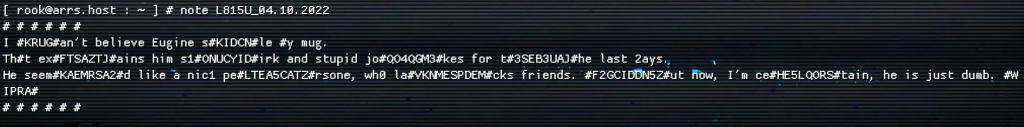

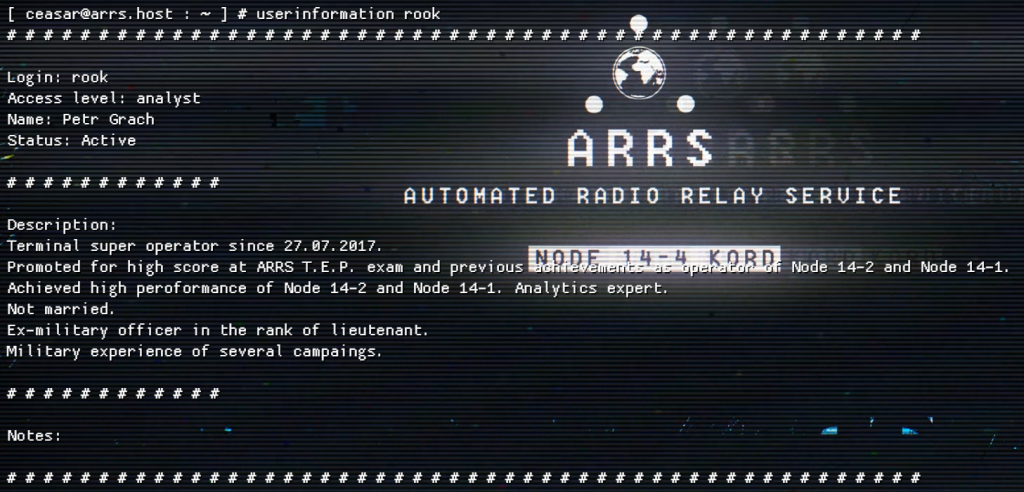

Login: rook

Access level: analyst

Name: Petr Grach

Status: Active

Description:

Terminal super operator since 27.07.2017.

Promoted for high score at ARRS T.E.P. exam and previous achievements as operator of Node 14-2 and Node 14-1.

Achieved high peroformance of Node 14-2 and Node 14-1. Analytics expert.

Not married.

Ex-military officer in the rank of lieutenant.

Military experience of several campaings.

2017.07.27よりターミナルスーパーオペレーター。

ARRS T.E.P.試験での高得点と、Node 14-2およびNode 14-1のオペレーターとしてのこれまでの実績が評価され、昇格。

Node 14-2およびNode 14-1の高いパーフォーマンスを達成。アナリティクスの専門家。

未婚。

元軍人(中尉)。

数回のキャンプを経験。

Notes:

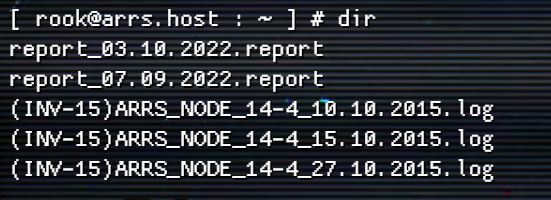

report_03.10.2022.report

report_07.09.2022.report

(INV-15)ARRS_NODE_14-4_10.10.2015.log

(INV-15)ARRS_NODE_14-4_15.10.2015.log

(INV-15)ARRS_NODE_14-4_27.10.2015.log

<解法>

reportファイルは2022年のものですが、logファイルは全て2015年と古いものです。

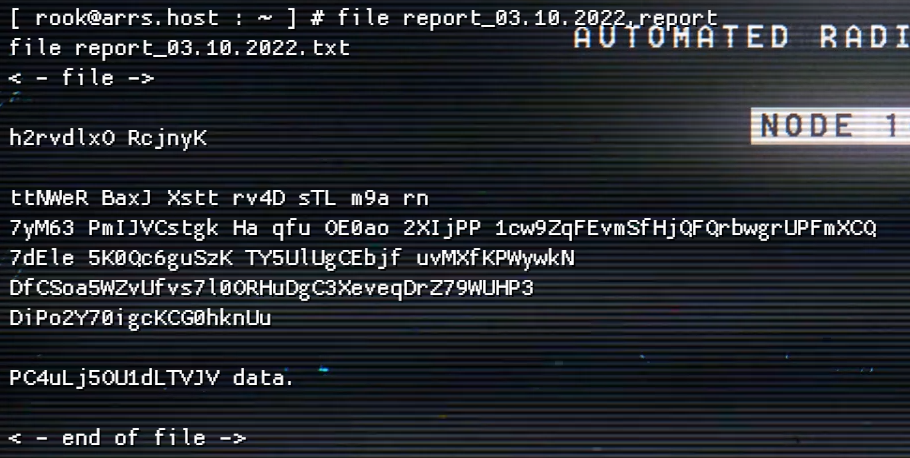

file:report_03.10.2022.report

h2rvdlx0 RcjnyK

ttNWeR BaxJ Xstt rv4D sTL m9a rn

7yM63 PmIJVCstgk Ha qfu OE0ao 2XIjPP 1cw9ZqFEvmSfHjQFQrbwgrUPFmXCQ

7dEle 5K0Qc6guSzK TY5UlUgCEbjf uvMXfKPWywkN

DfCSoa5WZvUfvs7l0ORHuDgC3XeveqDrZ79WUHP3

DiPo2Y70igcKCG0hknUu

PC4uLj5OU1dLTVJV data.

<解法>

※自信なし

最終行より上はBase32やBase64でデコードしてみましたがほぼ文字化け。文字コードも変更してみましたが効果なし。一般的に使用されるUTF-8 で再度Base64でデコード。Base32は(使用可能文字にそもそも小文字アルファベットが含まれていない)

最終行の「PC4uLj5OU1dLTVJV data.」

の赤字部分をBASE64でデコード。末尾のdata.がヒントだったと思うことにします。

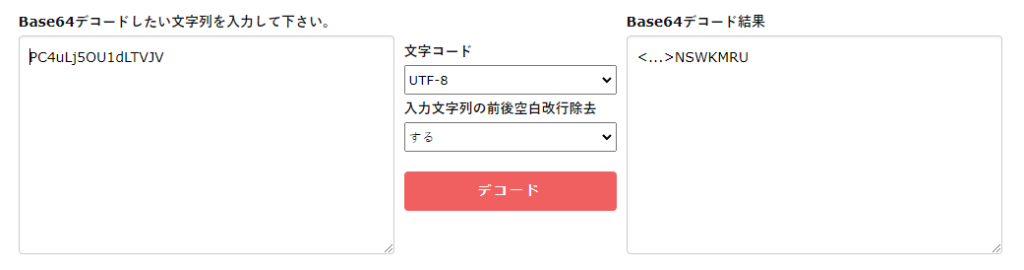

結果

<…>NSWKMRU

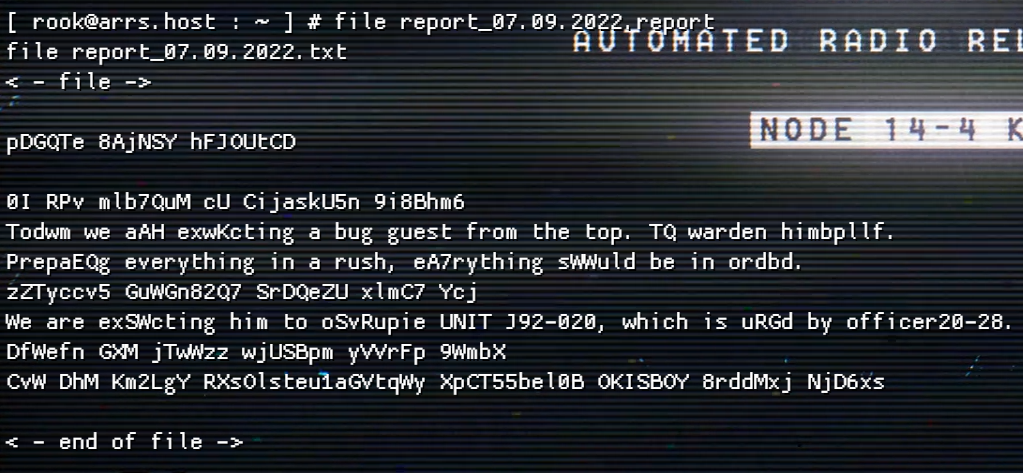

file:report_07.09.2022.report

pDGQTe 8AjNSY hFJOUtCD

0I RPv mlb7QuM cU CijaskU5n 9i8Bhm6

Todwm we aAH exwKcting a bug guest from the top. TQ warden himbpllf.

PrepaEQg everything in a rush, eA7rything sWWuld be in ordbd.

zZTyccv5 GuWGn82Q7 SrDQeZU xlmC7 Ycj

We are exSWcting him to oSvRupie UNIT J92-020, which is uRGd by officer 20-28.

DfWefn GXM jTwWzz wjUSBpm yVVrFP 9Wmbx

CvW DhM Km2LgY RXsOlsteu1aGVtqWy XpCT55bel0B OKISBOY 8rddMxj NjD6xs

<解法>

※自信なし

3行目の「Todwm we aAH exwKcti…」のaAHがbe動詞の「are」かと思い、単一換字暗号ではないかと考え一部の大文字を小文字に変換してみましたが、不都合が生じる箇所があったため途中で断念。

かろうじて読めそうな行をなんとなく翻訳して意味をつかむ方針で意味を見出すことにしました。

3行目

Todwm we aAH exwKcting a bug guest from the top. TQ warden himbpllf.

Todwm私たちは、トップからバグゲストをexwKctingています。TQ 看守(warden) himbpllf.

6行目

We are exSWcting him to oSvRupie UNIT J92-620, which is uRGd by officer 20-28.

オフィサー20-28が使用するOSVRUPIE UNIT J92-020に移管します。

結果

3行目は上から何か命令が下りてきて看守(warden)がなにかしようとしたのではないか?もしくは「warden」アカウントのヒントだったのか?

6行目は「officer20-28」というアカウントが使用する何かをUNIT J92-020に移管されたということ。なんとなくの予想だと権限などではないかと思っています。

補足

先ほどのnote:L815U_04.10.2022で登場してきた以下の文

The big fish, pw for w@%@## is : O5SXI<data corrupted>

「w@%@##」はwardenと文字数が一致します。

先ほどの文にwardenを当てはめると

The big fish, pw for warden is : O5SXI<data corrupted>

大物、所長(warden)のpwは: O5SXI<データが破損しています。>

となります。The big fishというくらいなのでPWが複数個所に分散していることが分かりました。

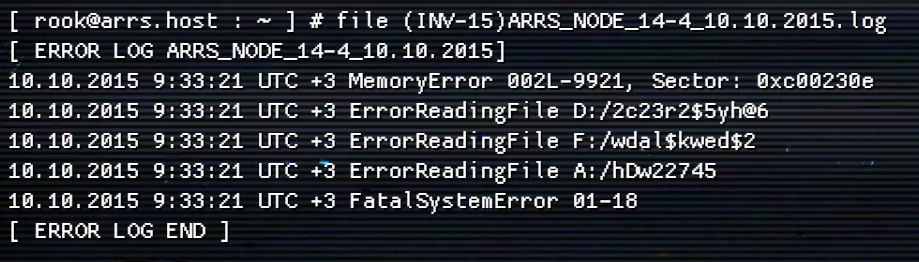

file:(INV-15)ARRS_NODE_14-4_10.10.2015.log

[ ERROR LOG ARRS_NODE_14-4_10.10.2015]

10.10.2015 9:33:21 UTC +3 MemoryError 002L-9921, Sector: 0xc00230e

10.10.2015 9:33:21 UTC +3 ErrorReadingFile D:/2c23r2$5yh@6

10.10.2015 9:33:21 UTC +3 ErrorReadingFile F:/wdal$kwed$2

10.10.2015 9:33:21 UTC +3 ErrorReadingFile A:/hDw22745

10.2015 9:33:21 UTC +3 Fatal SystemError 01-18

[ERROR LOG END ]

<解法>

エラー内容が記載されています。1行目はメモリエラー。エラーが出たメモリの番地まで丁寧に記載があります。

その下の3行はファイルの読み込みエラー。それぞれD,F,Aのドライブのフォルダからうまく読込が出来ていないように見えます。

002L-9921というメモリの「0xc00230e」番地がエラー

エラーディレクトリ

- D:/2c23r2$5yh@6

- F:/wdal$kwed$2

- A:/hDw22745

致命的なエラー エラー時のコード「01-18」

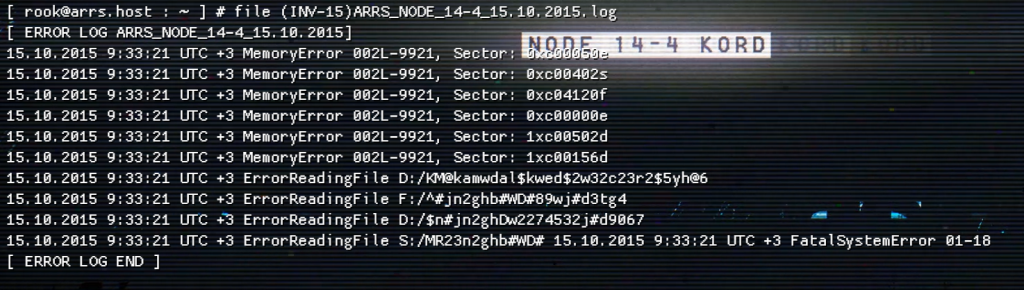

file:(INV-15)ARRS_NODE_14-4_15.10.2015.log

[ERROR LOG ARRS_NODE_14-4_15.10.2015]

15.10.2015 9:33:21 UTC +3 MemorvError 002L-9921, Sector: 0xc00050e

15.10.2015 9:33:21 UTC +3 MemoryError 002L-9921, Sector: 0xc00402s

15.10.2015 9:33:21 UTC +3 MemoryError 002L-9921, Sector: 0xc04120f

15.10.2015 9:33:21 UTC +3 MemoryError 002L-9921, Sector: 0xc00000e

15.10.2015 9:33:21 UTC +3 MemoryError 002L-9921, Sector: 1xc00502d

15.10.2015 9:33:21 UTC +3 MemoryError 002L-9921, Sector: 1xc00156d

15.10.2015 9:33:21 UTC +3 ErrorReadingFile D:/KM@kamwdal$kwed$2w32c23r2$5yh@6

15.10.2015 9:33:21 UTC +3 ErrorReadingFile F:/^#jn2ghb#WD#89wj#d3tg4

15.10.2015 9:33:21 UTC +3 ErrorReadingFile D:/$n#jn2ghDw2274532j#d9067

15.10.2015 9:33:21 UTC +3 ErrorReadingFile S:/MR23n2ghb#WD# 15.10.2015 9:33:21 UTC +3 Fatal SystemError 01-18

[ ERROR LOG END ]

<解法>

先ほどの「(INV-15)ARRS_NODE_14-4_10.10.2015.log」と同様のメモリ「002L-9921」がエラー。エラーしている番地が増えている。先ほどの番地とは異なる箇所が表示されている。

新しくSドライブが登場してきた。

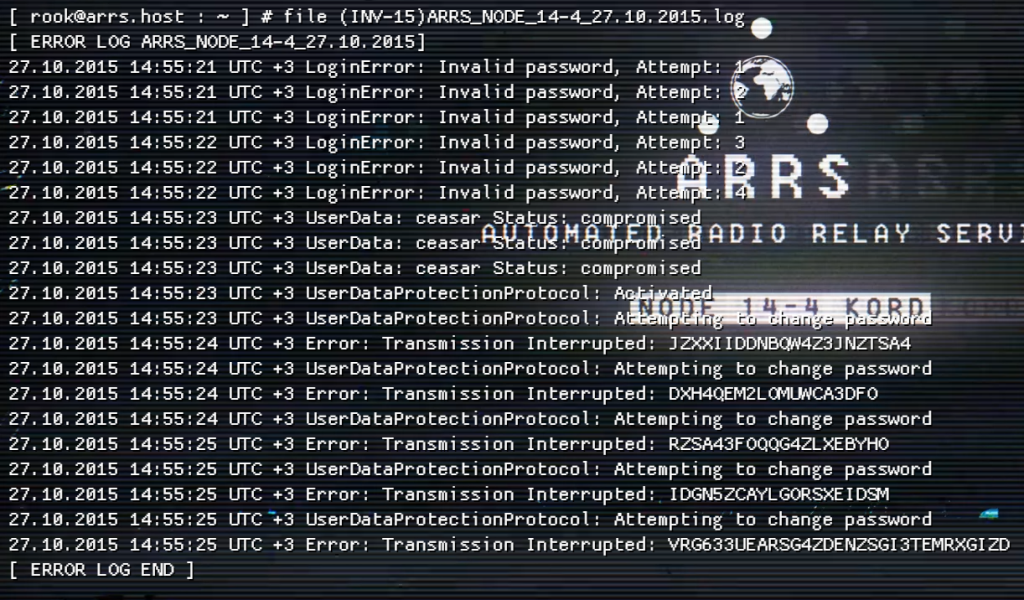

file:(INV-15)ARRS_NODE_14-4_27.10.2015.log

[ ERROR LOG ARRS_NODE_14-4_27. 10. 2015]

27.10.2015 14:55:21 UTC +3 LoginError: Invalid password, Attempt: 1

27.10.2015 14:55:21 UTC +3 LoginError: Invalid password, Attempt: 2

27.10.2015 14:55:21 UTC +3 LoginError: Invalid password, Attempt: 1

27.10.2015 14:55:22 UTC +3 LoginError: Invalid password, Attempt: 3

27.10.2015 14:55:22 UTC +3 LoginError: Invalid password, Attempt: 2

27.10.2015 14:55:22 UTC +3 LoginError: Invalid password, Attempt: 4

27.10.2015 14:55:23 UTC +3 UserData: ceasar Status: compromised

27.10.2015 14:55:23 UTC +3 UserData: ceasar status: Compromised

27.10.2015 14:55:23 UTC +3 UserData: ceasar Status: compromised

27.10.2015 14:55:23 UTC +3 UserDataProtection Protocol: Activated

27.10.2015 14:55:23 UTC +3 UserDataProtection Protocol AttempEiny to change password

27.10.2015 14:55:24 UTC +3 Error: Transmission Interrupted: JZXXIIDDNBQW4Z3JNZTSA4

27.10.2015 14:55:24 UTC +3 UserDataProtectionProtocol : Attempting to change password

27.10.2015 14:55:24 UTC +3 Error: Transmission Interrupted: DXH4QEM2LOMUWCA3DFO

27.10.2015 14:55:24 UTC +3 UserDataProtection Protocol : Attempting to change password

27.10.2015 14:55:25 UTC +3 Error: Transmission Interrupted: RZSA43FOQQG4ZLXEBYHO

27.10.2015 14:55:25 UTC +3 UserDataProtectionProtocol : Attempting to change password

27.10.2015 14:55:25 UTC +3 Error: Transmission Interrupted: IDGN5ZCAYLGORSXEIDSM

27.10.2015 14:55:25 UTC +3 UserDataProtectionProtocol! Attempting to change password

27.10.2015 14:55:25 UTC +3 Error: Transmission Interrupted: VRG633UEARSG4ZDENZSGI3TEMRXGIZD

[ ERROR LOG END ]

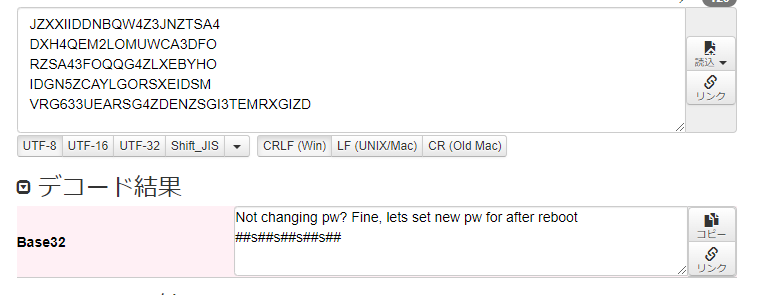

<解法>

「Error: Transmission Interrupted: 」が含まれている行の文字列を抽出。全て大文字なのでBase32の使用条件に適しているのでデコード。

抽出した文字列が以下

JZXXIIDDNBQW4Z3JNZTSA4

DXH4QEM2LOMUWCA3DFO

RZSA43FOQQG4ZLXEBYHO

IDGN5ZCAYLGORSXEIDSM

VRG633UEARSG4ZDENZSGI3TEMRXGIZD

Not changing pw? Fine, lets set new pw for after reboot ##s##s##s##s##

という文字列がデコードで出てきた。

「pwを変更しないのですか?よし、再起動後に新しいPWを設定しよう ##s##s##s###」

という内容でした。新しく設定されたパスワードが「##s##s##s###」のようです。

rook 最後に

以下の2つのnote

- note:ZBZG2_03.10.2022

- note:report_03.10.2022.report

からそれぞれ次の文字列がでてきました。「pw: GF2GQZLZO<…>」、「<…>NSWKMRU」

簡単に考えて<…>同士を合体させて「pw: GF2GQZLZONSWKMRU」が答えだと思います。

rook note:L815U_04.10.2022で「The big fish, pw for w@%@## is : O5SXI」という文字列がでてきましたが、これはrook file:report_07.09.2022.reportで登場するwardenのパスワードのように見えるため消去法でofficer20-28のパスワードということが分かりました。

officer20-28

| username | officer20-28 |

| password | GF2GQZLZONSWKMRU |

ファイル無し

ファイル無し

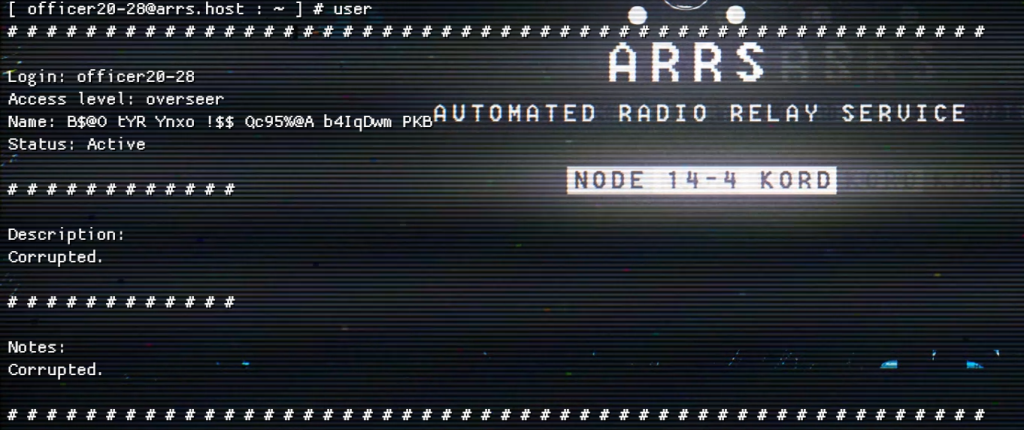

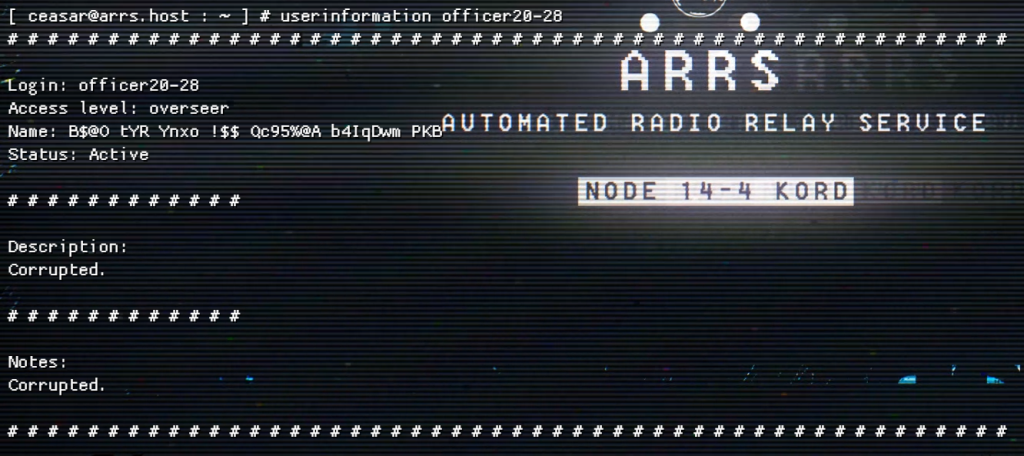

Login: officer20-28

Access level: overseer

Name: B$@O tYR Ynxo !$$ Qc95%@A b4IqDwm PKB

Status: Active

Description:

Corrupted.

破損している。

Notes:

Corrupted.

破損している。

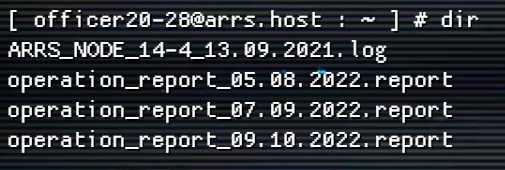

ARRS_NODE_14-4_13.09.2021.log

operation_report_05.08.2022.report

operation_report_07.09.2022.report

operation_report_09.10.2022.report

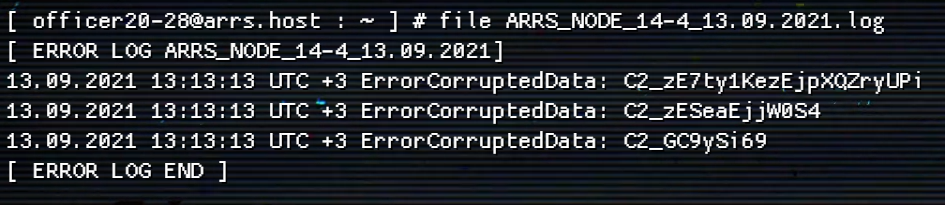

file:ARRS_NODE_14-4_13.09.2021.log

[ ERROR LOG ARRS_NODE_14-4_13.09.2021]

13.09.2021 13:13:13 UTC +3 ErrorCorruptedData: С2_zE7ty1KezEjpXQZryUPi

13.09.2021 13:13:13 UTC +3 ErrorCorruptedData: С2_zESeaEjjW0S4

13.09.2021 13:13:13 UTC +3 ErrorCorruptedData: С2_GC9ySi69

[ ERROR LOG END ]

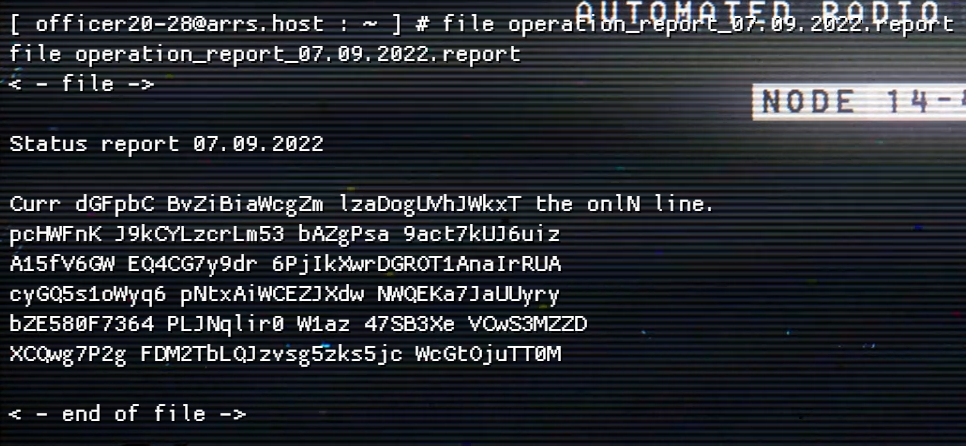

<解法>

3行ともErrorCorruptedData(エラー 破損データ)と表示されています。

3行の共通点として接頭辞が「C2_」から始まっています。

「C」はシーザー暗号(Ceaser)を表し、「2」は2文字前か後ろにずらすということを表していると思います。

例:後ろにずらす(A→C) 、前にずらす(C→A)

zE7ty1KezEjpXQZryUPi

zESeaEjjW0S4

GC9ySi69

bG7va1MgbGlrZSBtaWRk

bGUgcGllY0U4

IE9aUk69

xC7rw1IcxChnVOXpwSNg

xCQcyChhU0Q4

EA9wQg69

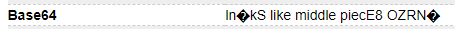

小文字も含まれているのでBase64でデコードすると一部文字化けしていますが何とか読めそうな単語がでてきました。ここで数字もずらす必要があることが分かりました。

後ろにずらした場合は前にずらした時には読めていたものが全く読めなくなりました。こちらは間違いのようです。

bG9va3MgbGlrZSBtaWRk

bGUgcGllY0U6

IE1aUk81

アルファベットも数字もずらしたものが上のものです。

小文字大文字、数字を含んでいるのでBase64でデコードすると

looks like middle piecE: MZRO5

真ん中のピースのように見える:MZRO5

という文章がでてきました。

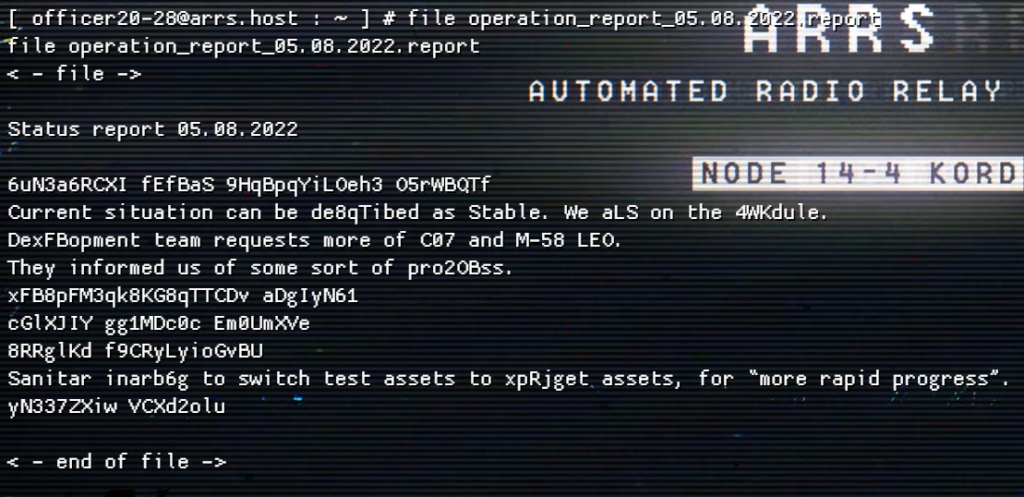

file:operation_report_05.08.2022.report

< – file ->

Status report 05.08.2022

6uN3a6RCXI fEfBaS 9HqBpqYiLOeh3 O5rWBQTf

Current situation can be de8qTibed as Stable. We aLS on the 4WKdule.

DexFBopment team requests more of C07 and M-58 LEO.

They informed us of some sort of pro2OBss.

xFB8pFM3qk8KG8qTTCDv aDgIyN61

cGlXJIY gg1MDc0c Em0UmXVe

8RRglKd f9CRyLyioGvBU

Sanitar inarb6g to switch test assets to xpRjget assets, for “more rapid progress”.

yN337ZXiw VCXd2olu

< – end of file ->

<解法>

単一換字暗号化と思いましたが、こちらも変換中に不都合が生じてきたのでやり方が異なると思い断念。どうしてもわからなかったのでEFT日本語wiki様のお力をもろにお借りすることにします。(他にもお借りしています。)

修復後の文を翻訳したものが以下の物です。

現在の状況は、Stable(安定)と言えます。予定通りです。

開発チームからC07とM-58 LEOの追加要求があった。

彼らは何らかの進捗を我々に知らせた。

サニターは、「より迅速な進展」のために、テスト資産をターゲット資産に切り替えるよう主張している。

ここではサニターが何かのプロジェクトに対し動きを見せていることが分かりました。

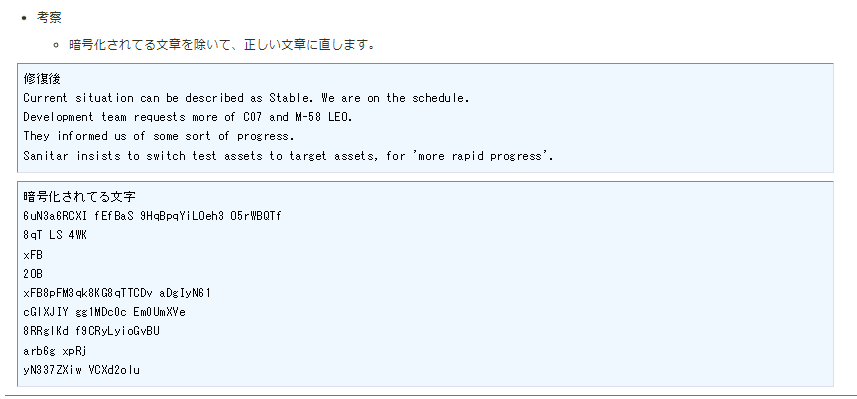

file:operation_report_07.09.2022.report

< – file ->

Status report 07.09.2022

Curr dGFpbC BvZiBiaWcgZm lzaDogUVhJWkxT the onlN line.

pcHWFnK J9kCYLzcrLm53 bAZgPsa 9act7kUJ6uiz

A15fV6GW EQ4CG7y9dr 6PjIkXwrDGROT1AnaIrRUA

cyGQ5s1oWyq6 pNtxAiWCEZJXdw NWQEKa7JaUUyry

bZE580F7364 PLJNqlir0 W1az 47SB3Xe VCwS3MZZD

XCQwg7P2g FDM2TbLQJzvsg5zks5jc WcGtOjuTT0M

< – end of file ->

<解法>

2行目

Curr dGFpbC BvZiBiaWcgZm lzaDogUVhJWkxT the onlN line.

とあります。先頭の単語が「うなるような音を出す」、文末が「the only line」となんとなく読み取れます。

the only lineは「一行だけ」という意味。戦闘のcurrと組み合わせって「一行だけ音を出す(意味を出す)」とではないかと思います。

2行目から下は全て無視することにします。

2行目の真ん中の文字列のみを抽出

dGFpbC BvZiBiaWcgZm lzaDogUVhJWkxT

小文字も含まれているのでBase64でデコードします。

tail of big fish: QXIZLS

という文字列がでてきました。

魚のしっぽは:QXIZLS

何かの末尾は「QXIZLS」が来ることが分かりました。

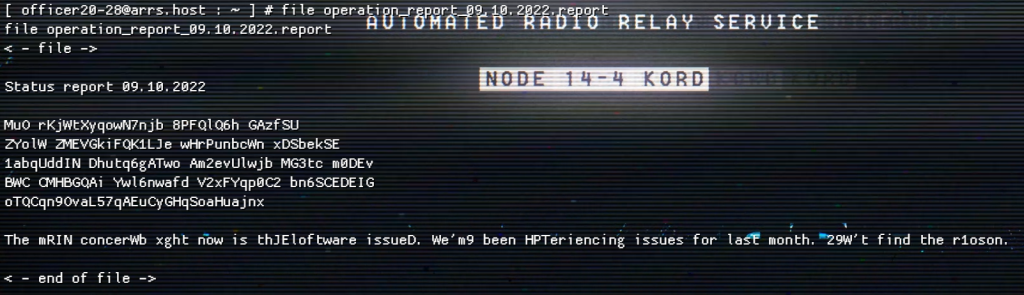

file:operation_report_09.10.2022.report

< – file ->

Status report 09.10.2022

MuO rKjWtXyqowN7njb 8PFQlQ6h GAzfSU

ZYolW ZMEVGkiFQK1LJe wHrPunbcWn xDSbekSE

1abqUddIN Dhutq6gATwo Am2evUlwjb MG3tc m0DEv

BWC CMHBGQAi Ywl6nwafd V2xFYqp0C2 bn6SCEDEIG

oTQCqn9OvaL57qAEuCyGHqSoaHuajnx

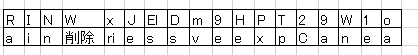

The mRIN concerWb xght now is thJEloftware issueD. We’m9 been HPTeriencing issues for last month. 29W’t find the r1oson.

< – end of file ->

<解法>

一番最後の7行目を直接翻訳にかけると以下のようになりました。

The mRIN concerWb xght now is thJEloftware issueD. We’m9 been HPTeriencing issues for last month. 29W’t find the r1oson.

「今、一番気になっているのは、ソフトウエアの問題です。先月からHPTeriencingの問題が発生しています。29Wはr1osonを見つけられませんでした。」読めなくはないですが、一部訳せません。

読めるように各単語を修正

The main concern right now is the software issues. We’ve been experiencing issues for last month. Can’t find the reason.

今、一番心配なのは、ソフトウェアの問題です。先月から問題が発生しています。原因が見つからない。

となりました。

補足ですがその際に先頭から置換した文字の対応表を作成しました。単一換字式暗号(シーザー暗号の応用版みたいなもの)の1つかもしれないと思ったので作成しました。

これが2~6行のよく分からない文字列に適応させて文字を置換しました。それが下のものです。

MuO rKjtXyqawn7njb 8xFQlQ6h GAzfSU

ZYal ZMEVGkiFQKeLee werxunbcn risSbekSE

eabqUddin shutq6gApwa AvCevUlwjb MG3tc v0sEv

BC CMeBGQAi Ywl6nwafd VCriFYqp0CC bn6SCEsEiG

apQCqneOvaL57qAEuCyGeqSaaeuajnri

これをBase64でデコードしてみましたが、残念ながら何も意味を成しませんでした。

これまでの情報の整理

rookからここまで長く、複雑になってきたので少し情報を整理します。

現状分かっていることと出てきた情報を下に列挙します。

| No | user name | 分類 | noteまたはfile名 | 出てきた内容 |

| 1 | rook | note | ZBZG2_03.10.2022 | pw: GF2GQZLZO<…> |

| 2 | rook | note | L815U_04.10.2022 | The big fish, pw for w@%@## is : O5SXI |

| 3 | rook | file | report_03.10.2022.report | <…>NSWKMRU |

| 4 | rook | file | report_07.09.2022.report | Todwm私たちは、トップからバグゲストをexwKctingています。TQ 看守(warden) himbpllf. Wardenが登場 オフィサー20-28が使用するOSVRUPIE UNIT J92-020に移管します。 なんか権限っぽい物移管してる? warden、officer20-28が登場 |

| 5 | rook | file | (INV-15)ARRS_NODE_14-4_27.10.2015.log | ceasar Status: compromised シーザーのパスワードの強度が弱そう User Data Protection Protocol Attemp Einy to change password ユーザーデータ保護プロトコル Attemp Einy によるパスワード変更 により変更された 変更された内容は大文字の文字列5回分のやつ Not changing pw? Fine, lets set new pw for after reboot ##s##s##s##s## 「pwを変更しないのですか?よし、再起動後に新しいPWを設定しよう ##s##s##s###」, lets set new pw for after reboot ##s##s##s##s## ceaserが登場 |

| 6 | office20-28 | file | ARRS_NODE_14-4_13.09.2021.log | looks like middle piecE: MZRO5 |

| 7 | office20-28 | file | operation_report_07.09.2022.report | tail of big fish: QXIZLS |

No1,3は<…>で結合して1つのパスワードになりましたね。結局このパスワードは「officer20-28」というユーザーのパスワードでした。

No4でwardenとoffice20-28が登場。

No5でceaserが登場しそのパスワードが弱いことが分かります。その後の文で再起動後にパスワードが再設定されていることが分かりました。再設定されたものは「##s##s##s##s##」のようです。

No6,7ではofficeで2つのかけらを見つけました。これでNo2と合体させます。

| 頭 | 真ん中 | 尻尾 |

| O5SXI | MZRO5 | QXIZLS |

最終的に「O5SXIMZRO5QXIZLS」が完成しました。ここまで登場したユーザーでまだ特定できていないのはwardenとceasarの2つ。ceasarは「##s##s##s##s##」なので完成したこの文字列は消去法でwardenのパスワードとなりました。

ではceasarのパスワードは何かを考察します。

No5でceasarのパスワードの強度は弱いと警告が出ていました。ユーザーデータ保護プロトコルによりパスワードの変更がされていました。この変更される前のパスワードが重要になってくるようです。2015年あたりに行われたなぞ解きでもceasarというユーザーが存在したようです。前回のceasarのパスワードは「4948474644」でした。(英語EFTwiki参照)

このパスワードは2桁ずつに区切るとそこまで規則性がない数字ではないことが分かりました。

そして変更後は「##s##s##s##s##」の14桁になっています。#を前回のパスワードの数字、sが今回追加された文字とするとceasarのパスワードは「49s48s47s46s44」ということになりそうです。

これで以下の2つのユーザーとパスワードが揃いました。

| ユーザー | パスワード |

| ceasar | 49s48s47s46s44 |

| warden | O5SXIMZRO5QXIZLS |

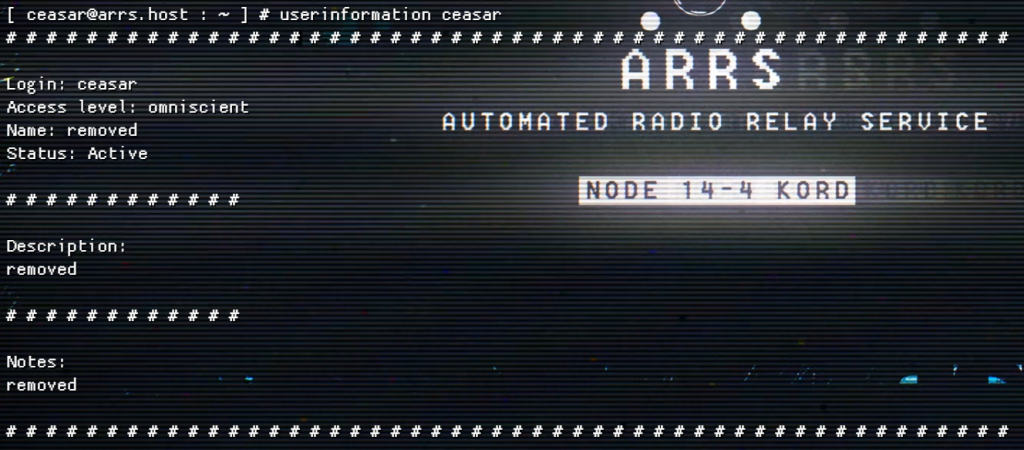

ceasar

余談です。

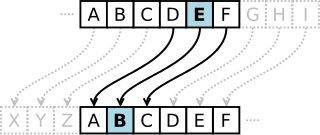

ceasar(シーザー)と聞くと有名な暗号の一つシーザー暗号が思い浮かびます。スペルもまったく同じです。シーザー暗号は比較的簡単な暗号で、アルファベットを何文字かずらしたアルファベットに置換していくだけのものになります。

以上余談でした。

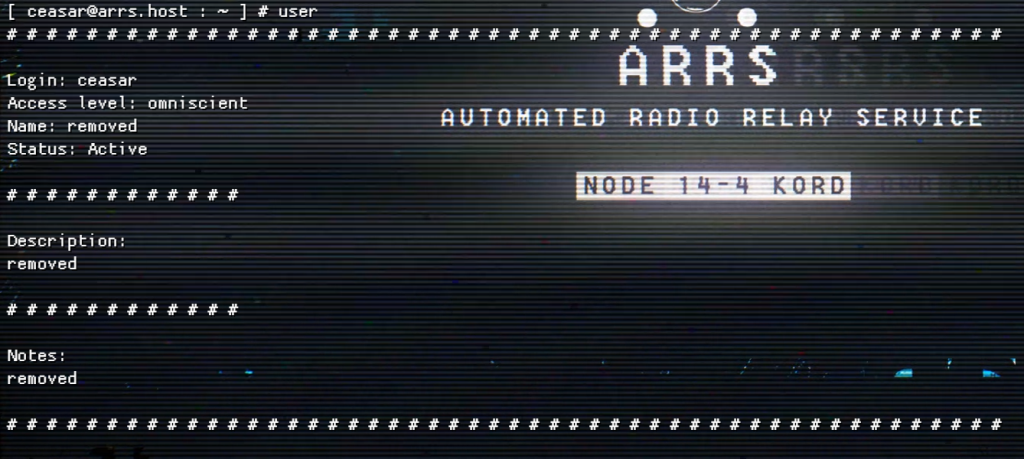

| username | ceasar |

| password | 49s48s47s46s44 |

B5GBD_15.10.2012

note 1.

Login: ceasar

Access level: omniscient

Name: removedStatus: Active

Description:

removed

Notes:

removed

何もファイルがない

ファイル無し

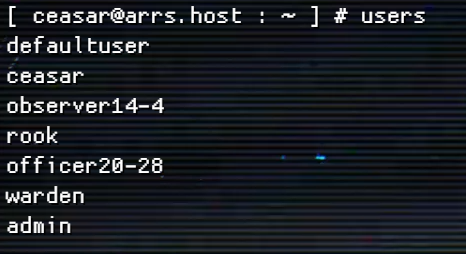

defaultuser

ceasar

observer14-4

rook

officer20-28

warden

admin

コマンド:userinformation + username

で各ユーザーの情報を閲覧できる。ここまでに「warden」、「admin」以外は全て見てきたはず。

以下の表示順は「users」コマンドで表示した時の並び順に載せています。

user:defaultuser

user:ceasar

user:observer14-4

user:rook

user:officer20-28

user:warden

user:admin

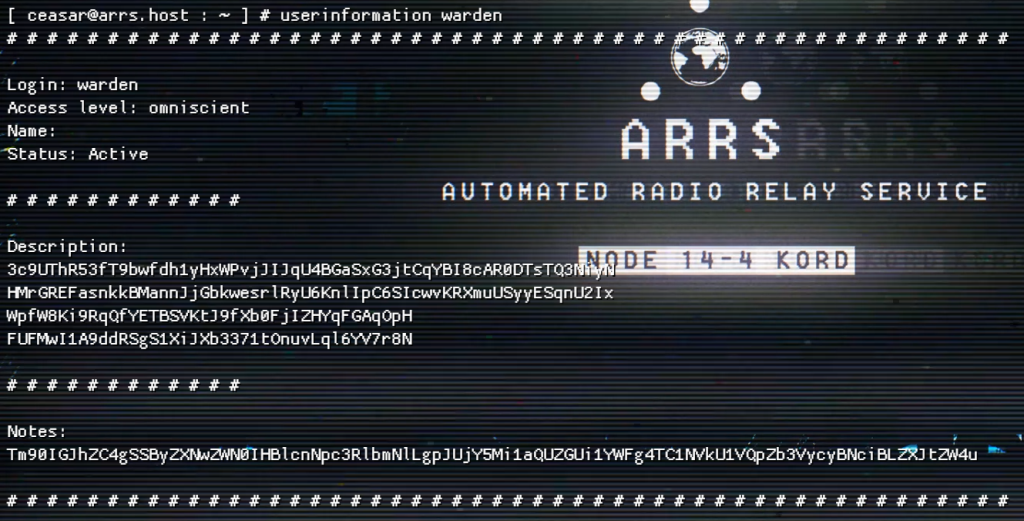

warden

| username | warden |

| password |

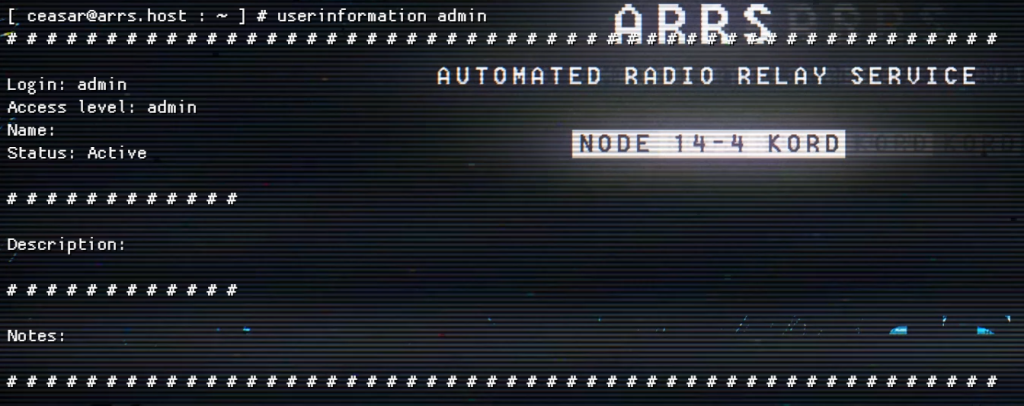

admin

| username | admin |

| password |